Антивирусные технологии: в поисках панацеи

Индустрия информационной безопасности за последние 30 лет прошла длительный путь эволюционного развития: от маленьких лабораторий до огромных корпораций с миллиардным доходом. Но появились ли за это время технологии, способные обеспечить 100% безопасность от киберугроз?

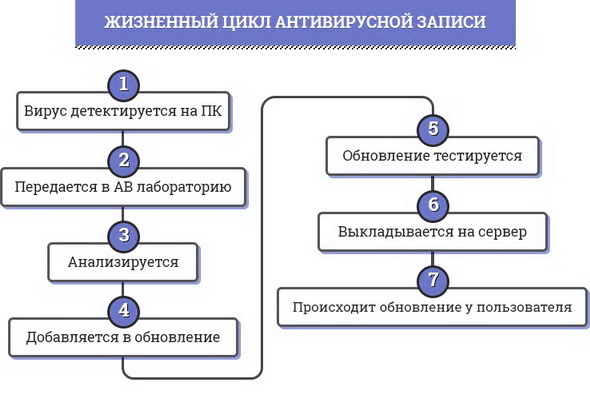

Классический вариант антивирусной защиты предполагал наличие сигнатурных баз, в которых каждая запись, создаваемая вирусным аналитиком, описывала определенную вредоносную программу и могла впоследствии эту угрозу обезвредить на компьютере пользователя. При этом жизненный цикл антивирусной записи был следующим:

Таким образом, весь процесс добавления антивирусной записи занимал от нескольких часов до нескольких дней, в зависимости от массовости и распространённости угрозы. Но ведь именно скорость реагирования является одним из определяющих факторов в антивирусной защите.

Если вначале 1990-х антивирусная база вендоров составляла несколько десятков тысяч вирусов, то сейчас антивирусные компании обрабатывают такое же число образцов вредоносных файлов ежедневно. Не облегчал жизнь антивирусным компаниям и тот факт, что зловреды постоянно модернизировались, и средняя продолжительность жизни троянской программы сократилась до 1-2 дней. Фактически это привело к тому, что в базы, по сути, добавлялись уже не опасные угрозы. Такая ситуация вынуждала разработчиков искать дополнительные технологии защиты.

В фокусе – анализ поведения вредоносов

Сначала разработчики сделали ставку на эвристический анализатор, при котором антивирус путем анализа частей кода файла пытается выявить вредоносную программу, которой еще нет в сигнатурной базе. Однако данный способ не стал панацеей, так как создание вирусов перешло из области забавы в довольно серьезный бизнес, при этом функционал вредоносных программ перестал быть сугубо вирусным и начал напоминать поведение обычных программ на компьютере пользователя. Так, рекламные модули, черви и трояны отправляют почту, открывают веб-страницы, загружают файлы, устанавливают программы, запускают новые процессы, копируют файлы на флэшки. Но аналогичные действия выполняет и сам пользователь. Как следствие, эвристика помогает обнаружить только каждый пятый вирус.

Своеобразной надстройкой над эвристическим стал поведенческий анализатор – очень сложный модуль, который анализирует действия каждой запущенной программы, и, в случае подозрительной активности, способен ее заблокировать. Однако не всегда можно восстановить последствия работы вредоносной программы, например кражу личных данных. К тому же хакеры, зная специфику работы конкретных поведенческих анализаторов, научились их обходить. Уровень детектирования данного модуля выше по сравнению с эвристическим, но все равно не выдерживает никакой критики, так как количество киберугроз в современном мире стремительно растет, а ресурсов компьютеров пользователя для их анализа просто не хватает.

Облачные методики

В результате популяризации облачных технологий разработчики попытались задействовать их в области информационной безопасности. В случае использования облаков весь анализ файлов происходит на серверах вендоров, фактически антивирус постоянно спрашивает у облака оценку каждого файла, и если файл новый – передает его на проверку. В результате отпадает необходимость хранить громоздкую антивирусную базу на компьютере пользователя, соответственно нагрузка на работу ПК существенно снижается. Но данная технология также не лишена недостатков. Во-первых, не всегда у пользователя есть доверие к самой антивирусной компании, так как передаются абсолютно все файлы, и во-вторых, согласно последним данным, трафик по каналу SSL может быть перехвачен, а значит, и сами файлы пользователя могут быть скопированы злоумышленниками в момент их передачи на анализ в облако.

Дополнением к облачным технологиям в классическом виде стали репутационные технологии. Пользователи сами голосуют за тот или иной файл и могут видеть результаты предыдущих голосовавших, что позволяет максимально быстро обнаруживать новые угрозы. Понимая, что пользователь не является экспертом, ему задают острожные вопросы: «Вы сами запускали эту программу?», «Вы скачивали эту программу?» и другие. Даже если пользователь будет доверять файлу или приложению, а оно окажется вредоносным – поведенческий анализатор сможет это быстро определить и передать соответствующую информацию в облако. Фактически ПК первого зараженного пользователя выступит в роли антивирусной лаборатории и через считанные минуты запись будет добавлена в базы, что обезопасит других пользователей. Репутационные технологии практически идеально подходят для мобильных устройств, так как всю информацию в них мы получаем из сети, а сами устройства являются монолитной системой.

Главным недостатком репутационных технологий является то, что они не позволяют лечить файлы, а могут только резюмировать: надежный файл или вредоносный. Это неприемлемо в случае заражения ПК файловыми вирусами типа Sality, Винрут, Win.CIH, когда тысячи файлов на ПК нужно просто вылечить. Кроме того, репутационная технология не позволяет бороться с вирусами, которые инфицировали ПК с флеш-накопителя, особенно если компьютер не был подключен к Интернету. Теоретически хакеры могут провести своеобразный репутационный флэш-моб с помощью заранее созданных и контролируемых аккаунтов. К тому же, ввиду необходимости отправки всех файлов на проверку, использование как облачных, так репутационных технологий в больших корпорациях и государственных предприятиях видится очень сложным. Ведь существуют документы повышенной секретности.

Практически все представленные технологии взаимодополняющие, никакая из них не является самостоятельной и не способна в одиночку защитить ПК пользователя. Например, Panda Security создала сугубо облачный антивирус, однако этот проект провалился на рынке, так как продукт не смог полностью защитить пользователей.

Что касается самых последних вызовов современной антивирусной индустрии, то по данным компании Symantec, мирового лидера технологий защиты в сети, вирусы в большинстве своем не атакуют более двадцати пользователей. Главной причиной этого является полиморфизм, когда вирус с помощью специального криптора меняют свой код после определенного количества заражений, в этом случае должна меняться и задействованная в облачных методиках хэш-сумма файлов.

Еще одним популярным способом является шифрование части кода вредоносной программы. Иногда защитное ПО воспринимает любой криптованный файл как опасный, что может привести к ложным срабатываниям, ведь шифрование абсолютно легально, его используют, например, разработчики игр. В данной ситуации облачные технологии и эвристика не помогают, гораздо лучше справляется поведенческий анализатор и вирусный программист-аналитик, который ищет закономерности и создает запись, которая способна охватить как можно больше схожих вредоносных программ. Все вышесказанное еще раз доказывает, что абсолютной панацеи от всех угроз пока нет, и новые технологии не могут полностью заменить классическую работу вирусных аналитиков.

Специально для channel4it.com.