Трояны-шифровальщики атакуют ПК украинских бухгалтеров

Целью кибератаки может стать каждый. Мы хотим поделиться опытом расследования одного случая шифрования важной бухгалтерской информации. С данной проблемой в Zillya! Antivirus обратилась украинская компания. С помощью методов социальной инженерии злоумышленникам удалось установить на ПК бухгалтера программу, которая шифрует все данные. Инструментом мошенников выступал мощный шифровальщик Trojan.Tlock.Win32.

Пример из жизни

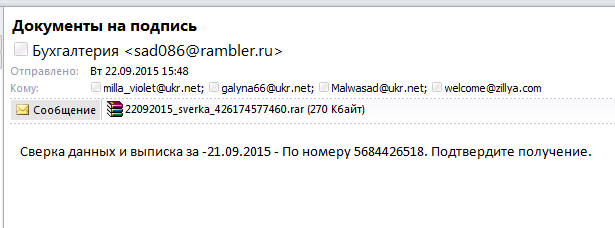

К нам обратилась компания, на которую была совершена целевая атака. В компанию, на email адрес отдела бухгалтерии пришло письмо. Во вложении был прикреплен архив, в котором содержался троян вымогатель. По классификации Zillya!Antivirus различные модификации этого трояна именуются, как Trojan.Filecoder.Win32 и Trojan.TLock.Win32.

Письмо было составлено очень «грамотно» и с учетом специфики целевой аудитории атаки - бухгалтеров. В теле письма было лаконичное сообщение «Сверка данных и выписка за – 21.09.2015. по номеру 5684426518. Подтвердите получение». При открытии прикрепленного архива происходило заражение.

Механизм роботы шифровальщика

Специалисты лаборатории приступили к техническому анализу шифровальщика. Механизм роботы шифровальщика оказался следующим. После открытия зараженных вложений, файл сбрасывается в директорию %TEMP%, с именем csrss.exe. После этого базовый файл самоудаляется через бат-файл.

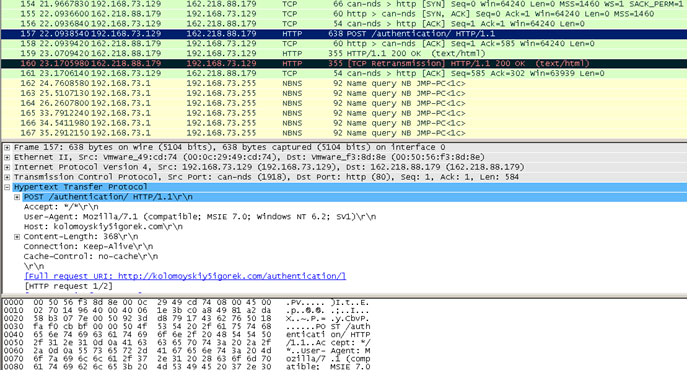

Далее файл запускается. Идет общение с сервером на предмет ключа шифрования. Специалисты антивирусной лаборатории Zillya!Antivirus выяснили следующую информацию, перехватив пакеты данных.

Удалось выяснить доменное имя сервера kolomoyskiy5igorek.com, на этот сервер передаются данные по ключам расшифровки. Так же при анализе этого домена мы смогли выяснить, что он зарегистрирован на имя Иван из Москвы. Сервер с вредоносными файлами географически находится в США.

В результате исследования троянского файла выяснилось, что он шифрует файлы самых разных расширений, среди которых «ходовые»: docx,doc, gif, xsl, jpg, jpeg, zip,7z,rar. Зашифрованные файлы переименовываются в .xtbl в .ytbl. При шифровании используется библиотека Open SSL.

Так же шифровальщик записывает ключ шифрования в реестр (сохраняется только публичный ключ, он может использоваться для шифрования файлов, но не может использоваться для расшифровывания).

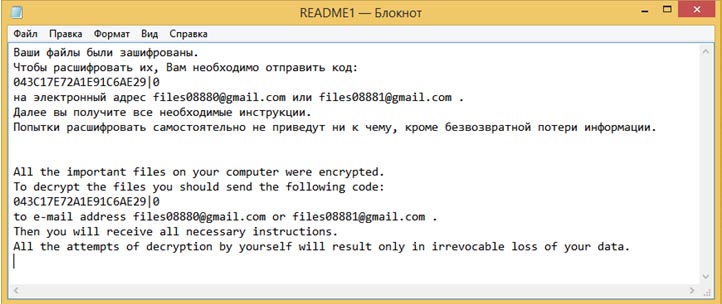

После этого он создает на рабочем столе файл Readme1.txt, с инструкциями по переводу денежных средств.

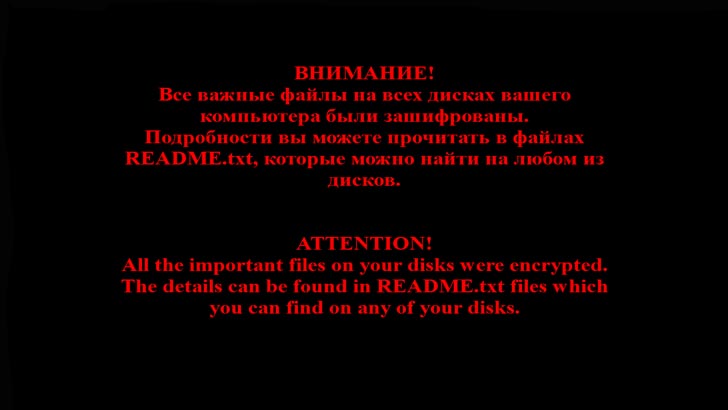

И меняет картинку рабочего стола.

Вывод технических специалистов лаборатории гласил, что из-за стойкого криптографического протокола файлы третьей стороной расшифровать не получится. Время на подбор только одного ключа (документы на каждом пострадавшем компьютере шифруются разными ключами), даже суперкомпьютерами, измеряется годами или десятилетиями.

Общение с вымогателями

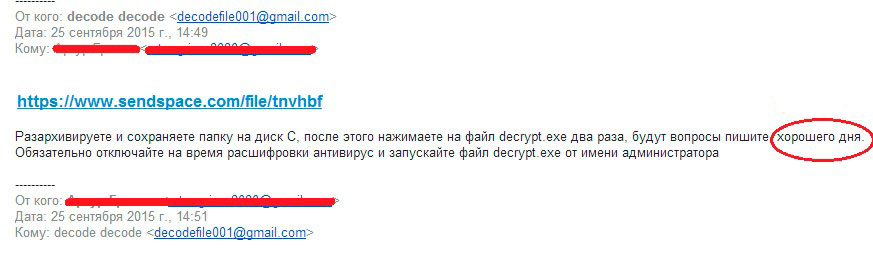

Для того чтобы собрать, как можно больше информации о вымогателях и выяснить стоимость возможной расшифровки, мы попыталась связаться с мошенниками под видом пострадавшего бухгалтера фирмы.

Цена расшифровки оказалась на уровне 250 дол. Оплату предлагалось провести через два кошелька системы платежей QIWI, которые менялись каждый раз, как мы просили их нам предоставить. На другие варианты злоумышленники не согласились, отвергнув вариант с карточкой Приват Банка. Для развития эксперимента мы попытались поторговаться – удалось сбить цену до 200 дол.

Важность зашифрованной информации для пострадавшей компании оказалась высокой и, несмотря на наши предостережения относительно практически нулевых шансов получить ключ расшифровки, они решили заплатить вымогателям.

К нашему удивлению, им реально прислали ссылку на скачивание файла, который расшифровал данные. Верхом циничности мошенников стало пожелание «хорошего дня» после завершения сделки.

В сухом остатке компания получила потерю средств и только чудом восстановленные данные, при том, что в 99,9% случаев шантажисты, получив деньги, просто перестают отвечать на письма.

В результате расследования, удалось собрать следующую информацию про злоумышленников:

- доменное имя сервера (kolomoyskiy5igorek.com)

- на кого он зарегистрирован (Иван из Москвы)

- IP адрес и географическое расположение сервера (США)

- Информация о хостере

Важно отметить, если пострадавшие заинтересованы в том, что бы наказать шантажистов, то они должны с такой информацией обращаться с заявлением к специальным государственными органами (в нашем случае киберподразделению МВД Украины). Дальнейший успех расследования всецело зависит от действий правоохранителей, поскольку существует одна возможность расшифровать документы пользователей - получить доступ к серверу, на котором хранятся ключи с пострадавших ПК.

Правила безопасности e-mail

Главная идея данного материала – показать всем пользователям ПК, что по большому счету, причиной случившегося стала невнимательность, а также игнорирование элементарных правил кибербезопасности.

Есть несколько правил, соблюдая которые в повседневной работе с электронной почтой, вы сведете к минимуму возможность попадания через этот канал коммуникации вредоносного ПО на ваш компьютер, а значит и возможного взлома вашего e-mail.

- Внимательно подходите к просмотру электронных писем и тем более не распаковывайте вложенные в них архивы, не переходите по ссылкам, размещенным в теле письма.

- При получении подозрительного письма от незнакомого пользователя, удалите его.

- Если подозрительное письмо пришло от вашего знакомого, рекомендую связаться с ним и уточнить посылал ли он его вам.

- Не отвечайте на такие письма. Таким образом, вы подтвердите, что ваш e-mail «живой». Не играйте на руку злоумышленникам.

- Пользуйтесь антивирусом, с помощью которого проверяйте подозрительные письма и прикрепленные файлы.

- Не передавайте свой пароль от электронной почты третьим лицам, которым вы не доверяете при: регистрации, заполнении форм, на просьбы для уточнения информации.