Zillya! Антивирус провела анализ кибератак на инфраструктурные объекти Украины

23 декабря 2015 года произошло беспрецедентное для Украины событие. Кибератака на инфраструктурные объекты Украины в области энергетики привела к временному масштабному отключению электроэнергии как минимум в трёх областях Украины (в Прикарпатье, а также Киевской и Черновицкой областях). Суммарно было отключено около 220 тысяч потребителей электроэнергии, что составляет около 1% всех энергопотребителей страны, с суммарным недоотпуском электроэнергии 73 МВт/час (0.015% от суточного объёма потребления Украины). Отключение электричества продолжалось от 1 до 3 часов в трех областях.

Первая волна: разведка

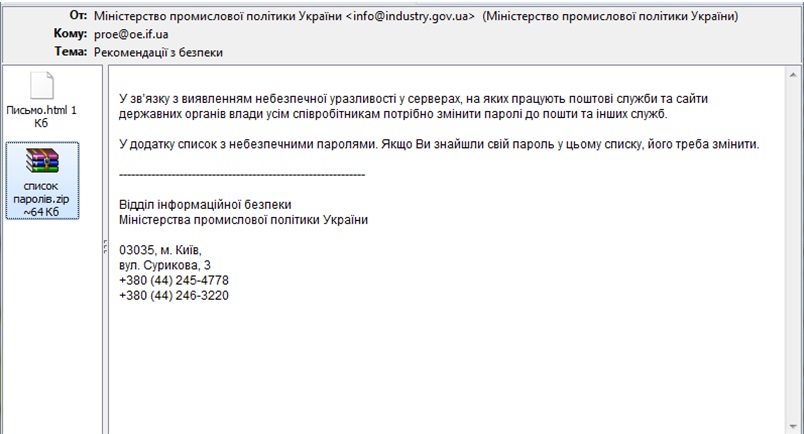

По данным, полученным в результате расследования, атака на энергетические системы Украины началась ещё в мае 2014 года. Именно 13 мая 2014 года на энерго-передающие организации Украины была произведена адресная почтовая рассылка, которая и привела к заражению критически важных вычислительных систем. Примечательно, что письмо было отправлено с IP-адреса, принадлежащего «University of Beira Interior» (Португальский университет), часть компьютеров которого видимо также контролировалась данной группировкой хакерів.

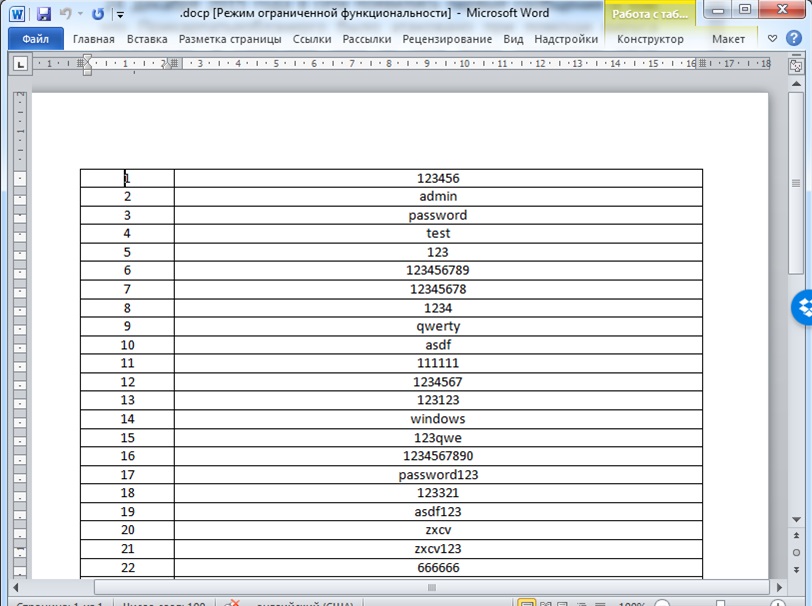

Присоединённый к письму файл маскировался под документ Microsoft Word (являясь по факту исполняемой программой) и после запуска помимо заражения компьютера, в целях маскировки, действительно открывал документ со списком паролей, который предварительно анонсировался в письме.

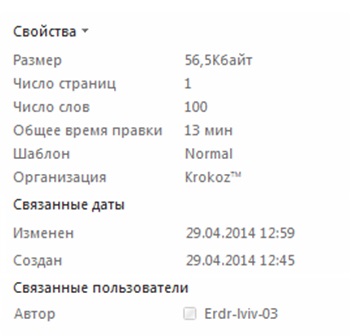

Согласно свойствам документа он был создан 29 апреля 2014 года, пользователем Erdr-lviv-03. Возможно, документ действительно был украден злоумышленниками ранее с ПК, имеющих отношение к единому реестру досудебных расследований. Также не исключено что документ изначально был сформирован злоумышленниками, а наименование пользователя может свидетельствовать о том, что эта же группа злоумышленников ранее готовила атаку на судовую систему Украины.

В результаты активации из письма вредоносного файла в систему устанавливается троянская программа Backdoor.Fonten.Win32.4. Троян содержал в себе шпионский модуль, который собирал информацию о системе и сети, и отправлял ее на удаленный командный центр подконтрольный злоумышленникам.

С момента заражения систем злоумышленники имели возможность собирать информацию о структуре локальных сетей и используемого программного обеспечения, информацию об учётных записях пользователей, режимы использования ПО, графики работ и т.п.

Вторая волна: активное заражение

Начиная с июня 2014 года и по октябрь 2015 года злоумышленники провели ещё несколько волн рассылок вредоносных писем с применением методов социальной инженерии. В каждом случае рассылки были точечными (охватывали небольшое количество абонентов) и подталкивали открыть файл в письме новыми и новыми якобы интересными документами:

- информацией о связи народных депутатов с ополченцами;

- запрос к руководителям организаций на предоставление списков сотрудников для мобилизации

и т.п.

В данном случае потенциальным жертвам рассылался инсталлятор многосоставной модульной троянской программы, с широким набором функций:

- Троянская программа BlackEnergy, состоящая из нескольких модулей, в том числе работающих в виде драйвера в системе.

Разные версии определяются ! Антивирусом как: Backdoor.Blakken.Win32.214, Backdoor.Blakken.Win32.216, Tool.Patcher.Win32.14611, Trojan.Agent.Win32.618815, Trojan.BlackEnergy.Win32.1, Trojan.Kryptik.Win32.820562, Worm.Allaple.Win32.37578.

- реализовывает ряд функций:

- Backdoor программа reDuh – используется для туннелирования TCP соединений через HTTP-запросы. Позволяет получать доступ к внутренним объектам сети извне;

- Троянская программа weevely3 – веб-шелл командной строки, позволяет получать доступ к внутренним системам сети извне, запускать приложения на заражённых ПК, получать доступ к файлам и т.п.;

- Троянская программа DSEFix – предназначена для загрузки неподписанных драйверов в обход существующих механизмов защиты операционной системы

- Backdoor программа DropBear - ssh сервер, позволяющий получить удаленный доступ к системе, посредством авторизации с помощью пароля или ключа, которые зашиты в код программы.

- Троянская программа KillDisk – программа, используемая для уничтожения информации на жестком диске жертвы, затирая содержимое файлов случайными значениями. Модуль позволяет уничтожать файлы заранее заданных типов, имея встроенные настройки для уничтожения более чем 4000 различных типов файлов.

В зависимости от версии идентифицируется ! Антивирусом как: Trojan.KillDisk.Win32.172, Trojan.KillDisk.Win32.176, Trojan.KillDisk.Win32.179.

Используя возможности удалённого доступа к системе с помощью данной троянской программы 23 декабря 2015 года около 15:30 злоумышленники провели скоординированную атаку на информационную инфраструктуру трёх облэнерго. Используя полученные ранее механизмы удалённого доступа к административным компьютерам и серверам автоматизированной системы диспетчерского управления, воздействуя на выключатели на распределительных подстанциях, перекрыли подачу электроэнергии потребителям.

Кибератака на одно из облэнерго также сопровождалась массовыми звонками на номера call-центра, с целью их перегрузки (DDoS атак на call-центр). По имеющейся информации звонки велись с номеров в Российской Федерации.

После внесения изменений в режимы работы распределительных подстанций троянская программа при помощи модуля KillDisk уничтожала файлы на заражённой системе, выводя её из строя. В результате этого было выведено из строя несколько серверов и рабочих станций, что значительно затруднило восстановление работы энергосистем в нормальное состояние.

Тем не менее, сотрудники атакованных облэнерго оперативно разобравшись в ситуации, отключив скомпрометированные и выведенные из строя системы, перевели управление переключателями в системах распределения энергии в ручной режим и восстановили подачу электроэнергии.

Третья волна

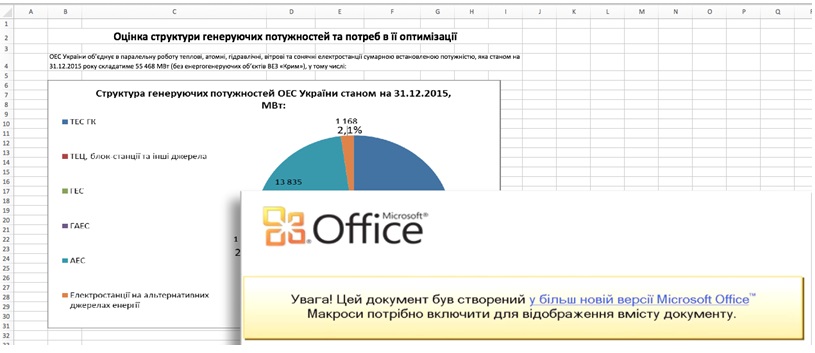

Не смотря на то, что последствия атаки на 3 указанные выше облэнерго на данный момент устранены, тем не менее, спецоперация атакующей стороны явно не завершена. 20 января 2016 года была совершена новая рассылка по предприятиям, имеющим отношение к энергетике Украины. В данном случае распространялся Excel документ, якобы с внутренней информацией по Укрэнерго.

Документ содержит в себе макрос. Поскольку во всех актуальных версиях MS Office исполнение макросов по умолчанию отключено, злоумышленники подталкивали получателей собственноручно активировать макрос в документе. Сообщение о том, что необходимо включить исполнение макросов для отображения содержимого документа маскируется под автоматическое сообщение MS Office, на самом деле не являясь таковым.

После активизации макрос загружает файл с удалённого сервера (по ссылке http://193.239.152.131/8080/templates/compiled/synio/root.cert) и запускает его.

В этот раз злоумышленники не стали подготавливаться долго и решили использовать за основу троянскую программу с открытым исходным кодом написанную на языке Python gcat, который доступен всем желающим на github.com. Особенностью данного трояна является то, что он способен общаться с управляющим сервером по средством отправки электронных писем через сервис Gmail. Судя по тому как проводилась атака можно сделать вывод, что во время первой волны требуемый заказчиком результат не был достигнут, а уровень осведомленности персонала на атакуемых предприятиях стал возрастать. В результате заказчик данных атак стал подгонять исполнителей, а исполнители не стали придумывать что-то новое, и просто использовали первый попавшийся инструмент. Предполагаем, что данная атака потерпела неудачу, так как реакция на инцидент была молниеносной и предприятиям удалось избежать значительных ущербов.

Заключение

Мы должны понимать, что случилось беспрецедентное событие для Украины – проведена успешная кибер-атака на инфраструктурные объекты Украины. Очевидно, что мы давно уже находимся под пристальным вниманием недоброжелателей. Кибер атаки вышли за уровень наживы, атаки частных лиц, промышленного шпионажа. Случившееся событие можно рассматривать либо как кибер-терроризм, либо как акт военной агрессии.

Помимо атаки на энергосистемы Украины, данная атака охватила также и другие важные объекты Украины: телевизионные каналы 1+1 и СТБ, аэропорт Борисполь, другие облэнерго, ряд государственных предприятий и т.п.

Тот факт, что данная атака началась ещё в 2014 годы, говорит о том, что есть высокая вероятность заражения значительно больше количества объектов. Такие контролируемые злоумышленниками системы могут располагаться по всей стране и ожидать удобного времени в режиме спящего агента.

Так, по данным вирусной статистики антивирусной лаборатории Zillya! есть ряд систем во Львове и в Мариуполе, на которых в январе 2016 года были обнаружены другие модификации троянской программы BlackEnergy.

Все мы, а особенно сотрудники государственных IT-систем, должны быть максимально бдительны. В случае любых подозрений не стесняйтесь обращаться к специалистам. Утаивание информации о случившихся инцидентах даёт атакующей стороне возможность и далее безнаказанно действовать. Вместе, взаимодействую друг с другом, мы способны быстро вырабатывать эффективные механизмы противодействия атакам на наше государство, на нашу безопасность.