Cемейство червей Worm.WhiteIce.Win32

Worm.Whiteice.Win32 - сімейство хробаків, які розмножуються через знімні накопичувачі й мережні диски, а також заражають файли Microsoft Office (*.doc, *. xls).

Worm.Whiteice – сімейство хробаків, що мають велику подібність із вірусами. Хробаки це сімейства проникають із комп'ютера на комп'ютер заражаючи знімні накопичувачі й створюючи файли зі своїм тілом у загальних папках мережних дисків, крім того хробак заражає файли Microsoft Office (*.doc, *. xls).

Технічно вірус створений із двох частин – макросу для Microsoft Office (може заражати документи Microsoft Word і книги Microsoft Excel), i зашифрованого exe файлу що міститься в ньому.

Після відкриття зараженого документа Excel або Word, макрос заражає всі знов створювані книги, та книги що відкриваються для редагування. Для Microsoft Word хробак заражає глобальний шаблон 'normal.dot', завдяки чому також заражає всі знов створювані й змінювані документи.

Після зараження всіх доступних документів, хробак витягає зі свого тіла зашифрований exe файл і запускає його на виконання. Подальші дії реалізує exe частина хробака.

Хробак копіює себе в системні папки під іменами:

[Disk]:\Documents and Settings\Administrator\Local Settings\Temp\bk_1.tmp

[Disk]:\WINDOWS\system32\blackice.exe [Hidden,Readonly,Sysfile]

Disk]:\WINDOWS\system32\kernel.dll

І додає рядки для автозапуску до системного реєстру:

[HKCU\Software\Microsoft\Windows NT\Currentversion\Windows]

run = "C:\WINDOWS\system32\blackice.exe"

[HKLM\Software\Microsoft\Windows NT\Currentversion\Winlogon]

Shell = "Explorer.exe C:\WINDOWS\system32\blackice.exe"

Завдяки цим діям хробак буде запущений після перезавантаження комп'ютера.

Крім того хробак знижує настроювання безпеки Microsoft Office, роблячи можливим виконання макросів у документах і книгах.

Для запобігання багаторазового запуску свого тіла, хробак створює в системі мьютекс із ім'ям "Blackicemutex”.

Розповсюдження

- Розповсюдження через знімні носії.

Для цього хробак копіює своє тіло з випадковим ім'ям на знімний носій (флешку фотоапарат, телефон). Додатково, у корені кожного знімного диска створюється супутній файл Autorun.inf, який дозволить виконатися копії хробака, якщо на комп'ютері, що атакується, включений автозапуск.

У цьому випадку знімний диск (фотоапарат, телефон і т.п.) є лише носієм хробака. Хробак, що знаходиться на флеш карті фотоапарата або телефону ні як не впливає на їхню роботу.

- Зараження комп'ютерів у локальній мережі.

Хробак сканує список комп'ютерів, що знаходяться у мережному оточенні зараженої машини й намагається підключитися до відкритих мережних ресурсів. При наявності доступу на запис хробак створює копії свого тіла в спільних папках. Хробак не може сам запуститься на віддаленому комп'ютері, у цьому випадку він розраховує, що користувач сам запустить файл на виконання.

- Зараження файлів.

Хробак заражає файли Microsoft Word і Microsoft Excel (*.doc, *. xls) зараження відбувається при відкритті або створення файлу в редакторах Word і Excel.

Хробак активно протидіє антивірусам, вивантажуючи їх з оперативної пам'яті й блокуючи доступ до сайтів антивірусних компаній. Конфігураційні файли з іменами антивірусів, що вивантажуються, а також із сайтами для завантаження шкідливого ПО, хробак одержує з керуючих серверів.

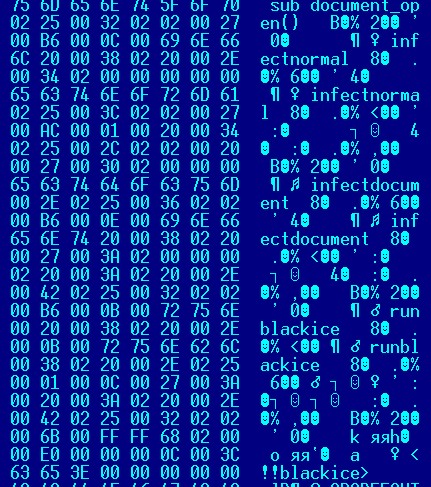

Приклад конфігураційного файлу:

Шкідливі дії

Хробак збирає коротку інформацію про комп'ютер і відправляє її зловмисникові, крім того хробак намагається завантажити інше шкідливе ПО з мережі Internet, список для завантаження він одержує з одного із керуючих серверів.