Ryuk – нова зірка світу ransomware

Будь-який ринок влаштований так, що його учасники визначають цільовою аудиторією своє діяльності широкого користувача, або працюють точково. В світі кіберзлочинців правила і підходи аналогічні. Хтось використовує інструменти на кшталт риболовецьких тралів, як то EMOTEТ, полюючи на всіх хто попаде у «сітки», а хтось використовує гарпун і обирає свою жертву прискіпливо, маючи надію, що, вполювавши її, отримає набагато більше зиску. Саме останній варіант обрали кіберзлочинці, що використовують троян-шифрувальник Ryuk.

Методи розповсюдження

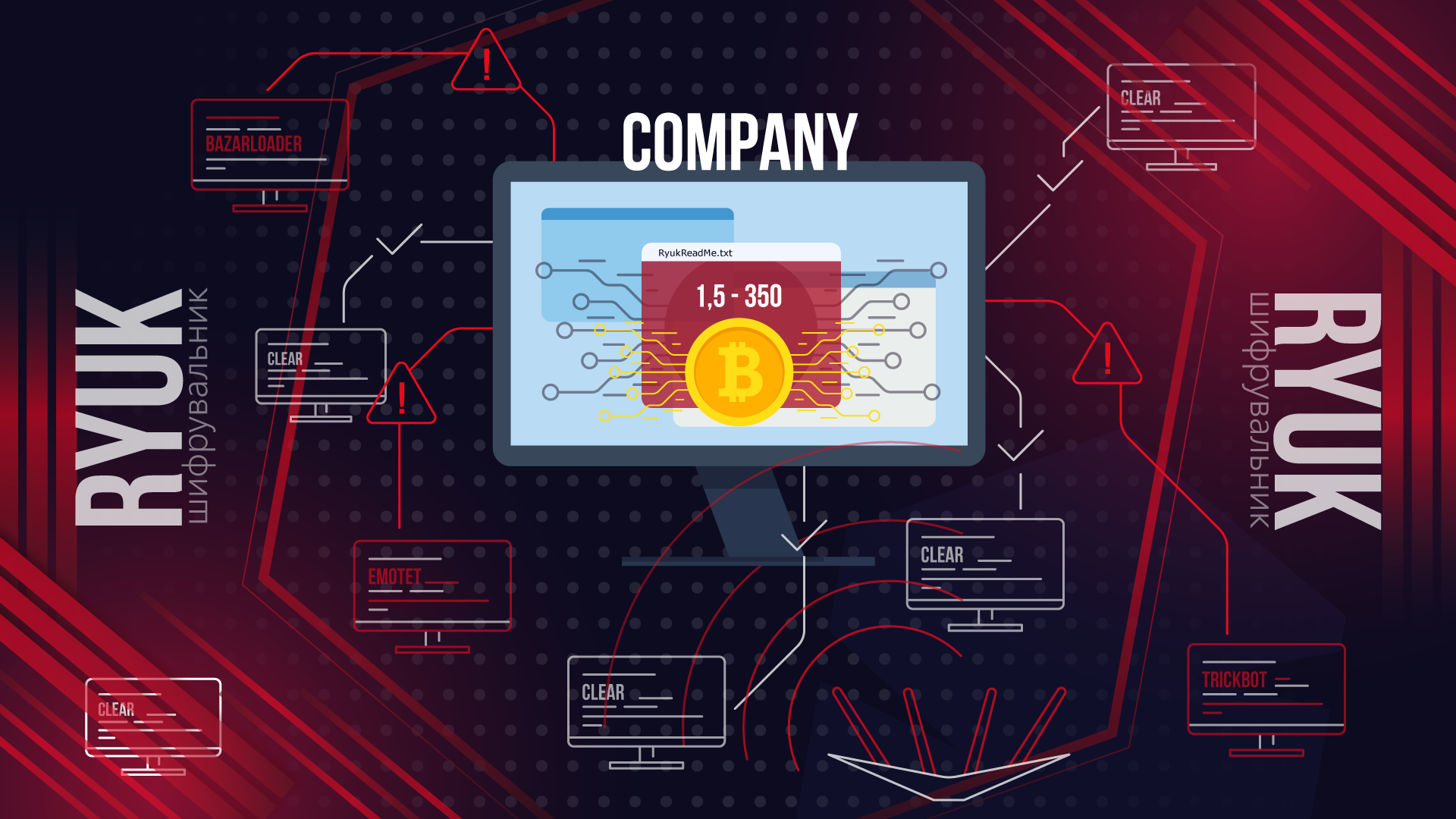

Оператори трояна Ryuk обравши потенційну жертву не йдуть напролом, а намагаються «підсадити» шкідливу програмне забезпечення за допомогою, так би мовити, масових методів. Як правило, вони використовують на першому кроці скомпрометовані ПК співробітників обраної компанії, які вже мають «на борту» такі трояни як EMOTEТ, Trickbot, або навіть досить рідкісну малварь BazarLoader, які розповсюджуються через досить тривіальні СПАМ-розсилки.

Шахраї використовують стандартні прийому соціальної інженерії, втім, мета даної операції, отримати доступ до ПК співробітників конкретного підприємства, чи департаменту компанії, що дозволить організувати атаку на всю мережу зсередини.

Існують підтвердження, що розповсюдження Ryuk відбувалося і на апаратному рівні через скомпрометовані маршрутизатори.

Втім, на другому етапі, саме функціонал вищеназваних видів шкідливого ПЗ, дозволяє завантажити Ryuk на вже підготовлений грунт, що в рази підвищує ймовірність вдалої таргетованої кібератаки.

Як діє Ryuk

Потрапивши на ПК Ryuk отримує доступ до внутрішніх систем, що дозволяє вимкнути деякі антивірусні програми, що встановлені на комп’ютері, дозавантажити необхідне для цільової атаки додаткове ПЗ, та, власне, зашифрувати дані, за допомогою асиметричних та симетричних методів криптування. В цілому, Ryuk бере ПК під повний контроль, зупиняючи системні процеси та служби, а також блокує режими переналаштування та виправлення помилок системою.

В кінці-кінців, Ryuk видаляє ключ який яким були закриптовані дані та виходить на зв'язок з жертвою, інформуючи його про факт шифрування та надсилаючи лист RyukReadMe.txt з вимогою викупу за розшифрування даних.

Зазвичай, кібершахраї вимагають у жертв викуп у Bitcoin, надіслати які пропонується на зазначений у листі, Bitcoin гаманець. Суми викупів досить різні. Все залежить від розміру «жертви». Так, мінімально відомий викуп коливається у розмірі 1,5 Bitcoin, а максимально відома сума, що отримали кібершахраї склала близько 350 Bitcoin.

Як не стати жертвою Ryuk

Найкращим захистом від Ryuk, на думку експертів антивірусної лабораторії Zillya, є обачність та використання досить простих правил індивідуальної кібербезпеки, що дозволить зупинити Ryuk саме на першому етапі, коли кіберзлочинці готують підґрунтя до інфікування ПК.

Знаючи і використовуючи кілька правил базової кібербезпеки можна звести до мінімуму ймовірність зараження:

1. Не відкривайте листи від невідомих адресатів з вкладеними архівами і текстовими документами

2. Не переходьте за посиланнями що вкладені в SMS або в тіло електронних листів

4. Не використовуйте файли відомих програм із сторонніх неперевірених джерел

6. Користуйтеся антивірусом, як на ПК, так і на мобільному пристрої.

7. Регулярно робіть копії важливої інформації