Трояни-шифрувальники атакують ПК українських бухгалтерів

Об’єктом кібератаки може стати кожен. Ми хочемо поділитися досвідом розслідування одного випадку шифрування важливої бухгалтерської інформації. З даною проблемою в Zillya! Антивіруси звернулася українська компанія. За допомогою методів соціальної інженерії зловмисникам вдалося встановити на ПК бухгалтера програму, яка шифрує всі дані. Інструментом шахраїв виступав потужний шифрувальник Trojan.Tlock.Win32.

Приклад з життя

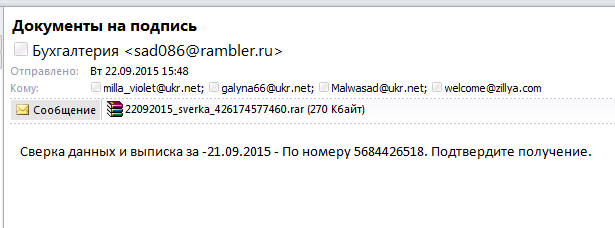

До нас звернулася компанія, на яку була здійснена цільова атака. У компанію, на адресу електронної пошти відділу бухгалтерії прийшов лист. У вкладенні був прикріплений архів, в якому містився троян. За класифікацією вірусів лабораторії Zillya! різні модифікації цього трояна класифікуються, як Trojan.Filecoder.Win32 і Trojan.TLock.Win32.

Лист було складено дуже «грамотно» із урахуванням специфіки цільової аудиторії атаки - бухгалтерів. У тілі листа було лаконічне повідомлення «Звірка даних і виписка за - 21.09.2015. за номером 5684426518. Підтвердіть отримання». При відкритті прикріпленого архіву відбувалося зараження.

Механізм роботи шифрувальника

Фахівці лабораторії приступили до технічного аналізу шифрувальника. Механізм роботи шифрувальника виявився наступним. Після відкриття заражених вкладень, файл скидається в директорію % TEMP%, з ім'ям csrss.exe. Після цього базовий файл самовидаляється через бат-файл. Далі файл запускається. Йде спілкування з сервером на предмет ключа шифрування.

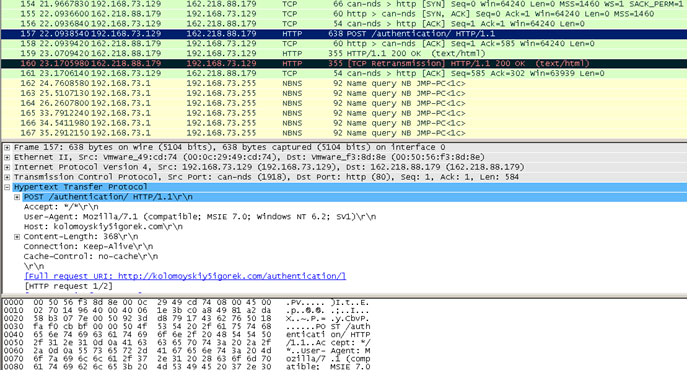

Фахівці антивірусної лабораторії Zillya! Антивірус з'ясували наступну інформацію, перехопивши пакети даних.

Вдалося визначити доменне ім'я сервера kolomoyskiy5igorek.com, На цей сервер передаються дані щодо ключів розшифрування. Так само при аналізі цього домену ми змогли з'ясувати, що він зареєстрований на ім'я Іван з Москви. Сервер зі шкідливими файлами географічно знаходиться в США.

У результаті дослідження троянського файлу з'ясувалося, що він шифрує файли самих різних розширень серед яких «ходові» DOCX, DOC, GIF, XSL, JPG, JPEG, ZIP, 7z, RAR. Зашифровані файли перейменовуються в .xtbl в .ytbl при шифруванні використовується бібліотека Open SSL.

Так само шифрувальник записує ключ шифрування до реєстру (зберігається тільки публічний ключ, він може використовуватися для шифрування файлів, але не може використовуватися для розшифрування).

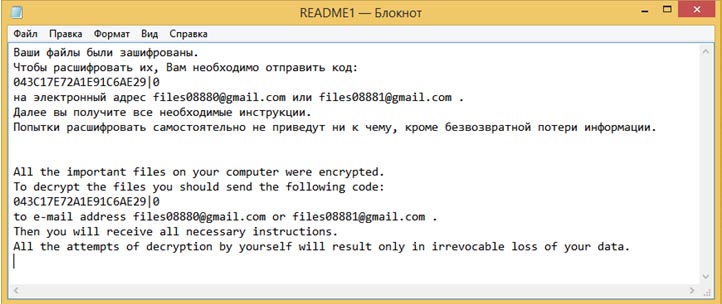

Після цього він створює на робочому столі файл Readme1.txt, з інструкціями щодо переказу грошей.

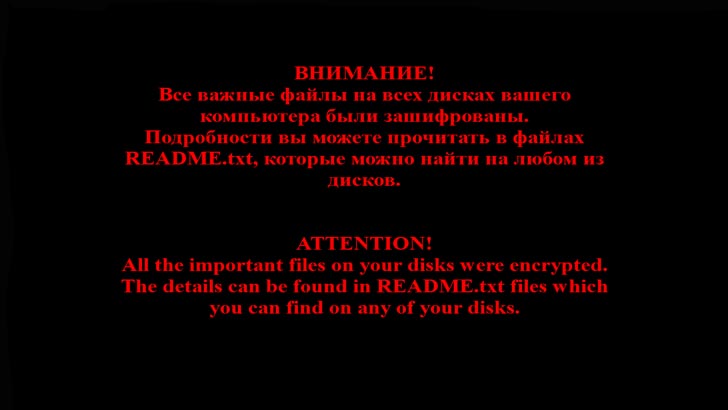

Змінює картинку робочого столу.

Висновок технічних фахівців лабораторії свідчив, що через стійкість криптографічного протоколу файли третьою стороною розшифрувати не вдасться. Час на підбір тільки одного ключа (документи на кожному постраждалому комп'ютері шифруються різними ключами), навіть суперкомп'ютерами, вимірюється роками або десятиліттями.

Спілкування з шантажистами

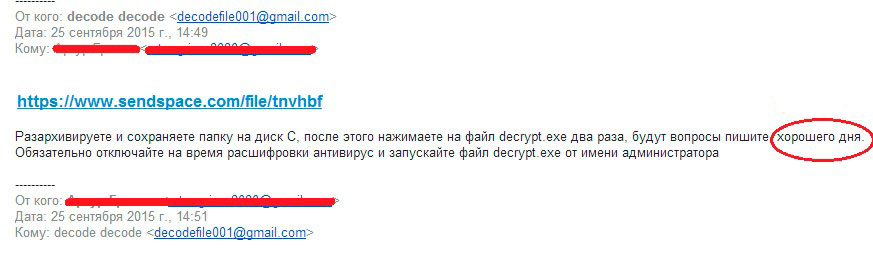

Для того щоб зібрати, якомога більше інформації про здирників і з'ясувати вартість можливої розшифровки, ми спробувала зв'язатися з шахраями під виглядом потерпілого бухгалтера фірми.

Ціна розшифровки виявилася на рівні 250 дол. Оплату пропонувалося провести через два гаманця системи платежів QIWI, які змінювалися кожен раз, як ми просили їх нам надати. На інші варіанти зловмисники не погодилися, відкинувши варіант з карткою Приват Банку. Для розвитку експерименту ми спробували поторгуватися - вдалося збити ціну до 200 дол.

Важливість зашифрованої інформації для постраждалої компанії виявилася високою і, не дивлячись на наші застереження щодо практично нульових шансів отримати ключ розшифровки, вони вирішили заплатити здирникам.

На наш подив, їм реально прислали посилання на скачування файлу, який розшифрував дані. Апогеєм цинічності шахраїв стало побажання «хорошого дня» після перерахування грошей.

У залишку компанія отримала втрату коштів і лише дивом відновлені дані, при тому, що в 99,9% випадків шантажисти, отримавши гроші, просто перестають відповідати на листи.

В результаті розслідування, вдалося зібрати наступну інформацію про зловмисників:

• доменне ім'я сервера (kolomoyskiy5igorek.com)

• на кого він зареєстрований (Іван з Москви)

• IP-адресу та географічне розташування сервера (США)

• Інформація про хостера

Важливо відзначити, якщо постраждалі зацікавлені в тому, що б покарати шантажистів, то вони повинні з такою інформацією звертатися із заявою до спеціальними державними органами (у нашому випадку кіберпідрозділи МВС України). Подальший успіх розслідування цілком залежить від дій правоохоронців, оскільки існує одна можливість розшифрувати документи користувачів - отримати доступ до сервера, на якому зберігаються ключі з постраждалих ПК.

Правила безпеки e-mail

Головна ідея даного матеріалу - показати всім користувачам ПК, що за великим рахунком, причиною події стала неуважність, і ігнорування елементарних правил кібербезпеки.

Є кілька правил, дотримуючись яких у повсякденній роботі з електронною поштою, Ви зведете до мінімуму можливість потрапляння через цей канал комунікації шкідливого ПЗ на ваш комп'ютер, а значить і можливого зламу вашого e-mail.

1. Уважно підходите до перегляду електронних листів і тим більше не розпаковуйте вкладені в них архіви, не переходьте за посиланнями, розміщеними в тілі листа.

2. При отриманні підозрілого листа від незнайомого користувача, видаліть повідомлення.

3. Якщо підозрілий лист прийшов від вашого знайомого, радимо зв'язатися з ним і уточнити посилав він його вам чи ні.

4. Не відповідайте на підозрілі листи. Відповіддю, ви підтвердите, що ваш e-mail «живий». Не грайте на руку зловмисникам.

5. Користуйтеся антивірусом, за допомогою якого перевіряйте підозрілі листи і прикріплені файли.

6. Не передавайте свій пароль від електронної пошти третім особам, яким ви не довіряєте, при: реєстрації, заповненні форм, на прохання для уточнення інформації.