Антивірусні технології: в пошуках панацеї

Індустрія інформаційної безпеки за останні 30 років пройшла тривалий шлях еволюційного розвитку: від маленьких лабораторій до величезних корпорацій з мільярдним доходом. Але чи з'явилися за цей час технології, здатні забезпечити 100% безпеку від кіберзагроз?

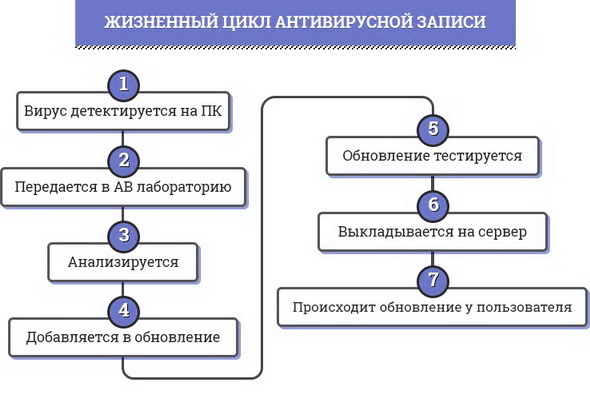

Класичний варіант антивірусного захисту припускав наявність сигнатурних баз, в яких кожен запис, створений вірусним аналітиком, описував певну шкідливу програму і міг згодом цю загрозу знешкодити на комп'ютері користувача. При цьому життєвий цикл антивірусної запису був наступним:

Таким чином, весь процес додавання антивірусного запису займав від декількох годин до декількох днів, залежно від масовості і поширеності загрози. Але ж саме швидкість реагування є одним з визначальних факторів у антивірусного захисту.

Якщо спочатку 1990-х антивірусна база вендорів складала декілька десятків тисяч вірусів, то зараз антивірусні компанії обробляють таке ж число зразків шкідливих файлів щодня. Не полегшував життя антивірусним компаніям і той факт, що зловреди постійно модернізувалися, і середня тривалість життя троянської програми скоротилася до 1-2 днів. Фактично це призвело до того, що в бази, по суті, додавалися вже не небезпечні загрози. Така ситуація змушувала розробників шукати додаткові технології захисту.

В фокусі - аналіз поведінки вірусів

Спочатку розробники зробили ставку на евристичний аналізатор, при якому антивірус шляхом аналізу частин коду файлу намагається виявити шкідливу програму, якої ще немає в сигнатурної базі. Однак даний спосіб не став панацеєю, так як створення вірусів перейшло з області забави в досить серйозний бізнес, при цьому функціонал шкідливих програм перестав бути суто вірусним і почав нагадувати поведінку звичайних програм на комп'ютері користувача. Так, рекламні модулі, хробаки та троянці відправляють пошту, відкривають веб-сторінки, завантажують файли, встановлюють програми, запускають нові процеси, копіюють файли на флешки. Але аналогічні дії виконує і сам користувач. Як наслідок, евристика допомагає виявити тільки кожен п'ятий вірус.

Своєрідною надбудовою над евристичним став поведінковий аналізатор - дуже складний модуль, який аналізує дії кожної запущеної програми, і, в разі підозрілої активності, здатний її заблокувати. Однак не завжди можна відновити наслідки роботи шкідливої програми, наприклад крадіжку особистих даних. До того ж хакери, знаючи специфіку роботи конкретних поведінкових аналізаторів, навчилися їх обходити. Рівень детектування даного модуля вище в порівнянні з евристичним, але все одно не витримує ніякої критики, тому що кількість кіберзагроз в сучасному світі стрімко зростає, а ресурсів комп'ютерів користувача для їх аналізу просто не вистачає.

Хмарні методики

В результаті популяризації хмарних технологій розробники спробували задіяти їх в області інформаційної безпеки. У разі використання хмар весь аналіз файлів відбувається на серверах вендорів, фактично антивірус постійно питає у хмари оцінку кожного файлу, і якщо файл новий - передає його на перевірку. В результаті відпадає необхідність зберігати громіздку антивірусну базу на комп'ютері користувача, відповідно навантаження на роботу ПК суттєво знижується. Але дана технологія також не позбавлена недоліків. По-перше, не завжди у користувача є довіра до самої антивірусної компанії, так як передаються абсолютно всі файли, і по-друге, згідно з останніми даними, трафік по каналу SSL може бути перехоплений, а значить, і самі файли користувача можуть бути скопійовані зловмисниками в момент їх передачі на аналіз в хмару.

Доповненням до хмарних технологій в класичному вигляді стали репутаційні технології. Користувачі самі голосують за той чи інший файл і можуть бачити результати попередніх голосуючих, що дозволяє максимально швидко виявляти нові загрози. Розуміючи, що користувач не є експертом, йому задають обережні питання: «Ви самі запускали цю програму?», «Ви скачували цю програму?» Та інші. Навіть якщо користувач буде довіряти файлу або додатком, а воно виявиться шкідливим - поведінковий аналізатор зможе це швидко визначити і передати відповідну інформацію в хмару. Фактично ПК першого зараженого користувача виступить в ролі антивірусної лабораторії і через лічені хвилини запис буде додана в бази, що убезпечить інших користувачів. Репутаційні технології практично ідеально підходять для мобільних пристроїв, так як всю інформацію в них ми отримуємо з мережі, а самі пристрої є монолітною системою.

Головним недоліком репутаційних технологій є те, що вони не дозволяють лікувати файли, а можуть тільки резюмувати: надійний файл або шкідливий. Це неприйнятно в разі зараження ПК файловими вірусами типу Sality, Вінрут, Win.CIH, коли тисячі файлів на ПК потрібно просто вилікувати. Крім того, репутаційна технологія не дозволяє боротися з вірусами, які інфікували ПК з флеш-накопичувача, особливо якщо комп'ютер не був підключений до Інтернету. Теоретично хакери можуть провести своєрідний репутаційний флеш-моб за допомогою заздалегідь створених і контрольованих акаунтів. До того ж, зважаючи на необхідність відправлення всіх файлів на перевірку, використання як хмарних, так репутаційних технологій у великих корпораціях і державних підприємствах бачиться дуже складним. Адже існують документи підвищеної секретності.

Практично всі представлені технології взаємодоповнюючі, ніяка з них не є самостійною і не здатна поодинці захистити ПК користувача. Наприклад, Panda Security створила суто хмарний антивірус, однак цей проект провалився на ринку, так як продукт не зміг повністю захистити користувачів.

Що стосується самих останніх викликів сучасної антивірусної індустрії, то за даними компанії Symantec, світового лідера технологій захисту в мережі, віруси в більшості своїй не атакують більше двадцяти користувачів. Головною причиною цього є поліморфізм, коли вірус за допомогою спеціального кріптора міняють свій код після певної кількості заражень, в цьому випадку повинна змінюватися і задіяна в хмарних методиках хеш-сума файлів.

Ще одним популярним способом є шифрування частини коду шкідливої програми. Іноді захисне ПО сприймає будь кріптованние файл як небезпечний, що може привести до помилкових спрацьовувань, адже шифрування абсолютно легально, його використовують, наприклад, розробники ігор. У даній ситуації хмарні технології і евристика не допомагають, набагато краще справляється поведінковий аналізатор і вірусний програміст-аналітик, який шукає закономірності і створює запис, яка здатна охопити якомога більше схожих шкідливих програм. Все вищесказане ще раз доводить, що абсолютної панацеї від усіх загроз поки немає, і нові технології не можуть повністю замінити класичну роботу вірусних аналітиків.

Спеціально для channel4it.com.