Zillya! Антивірус провела аналіз кібератак на інфраструктурні об'єкти України

23 грудня 2015 року відбулася безпрецедентна для України подія. Кібератака на інфраструктурні об'єкти України в галузі енергетики призвела до тимчасового масштабного відімкнення електроенергії як мінімум в трьох регіонах України (на Прикарпатті, а також Київської та Чернівецької областях). Сумарно було відімкнуто близько 220 тисяч споживачів електроенергії, що покриває близько 1% всього енергокористувачів країни, із суммарним недовідпуском електроенергії 73 МВт/час (0.015% від добового об'єму споживання України). Відімкнення електрики тривало від 1 до 3 годин в трьох регіонах країни.

Перша хвиля: розвідка

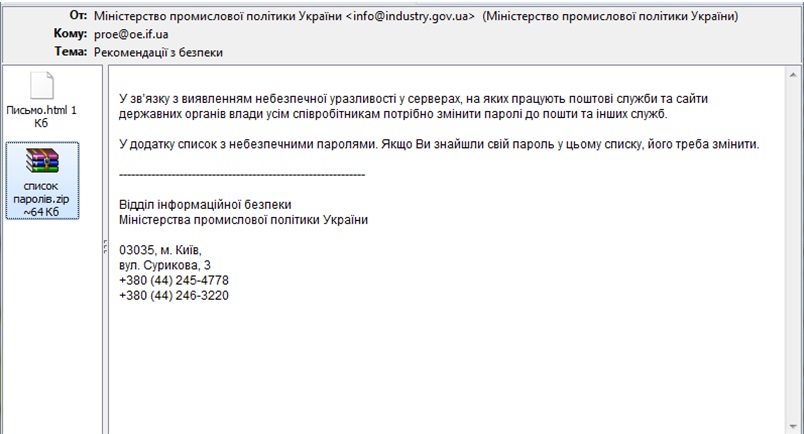

За даними, отриманими в результаті розслідування, атака на енергетичні системи України почалася ще в травні 2014 року. Саме 13 травня 2014 року на енерго-передавальні організації України була проведена адресна поштова розсилка, яка і призвела до зараження критично важливих обчислювальних систем. Примітно, що лист був відправлений з IP-адреси, що належить «Університету Бейра інтер'єр» (Португалія), частина комп'ютерів якого, мабуть, також контролювалася даним угрупованням хакерів.

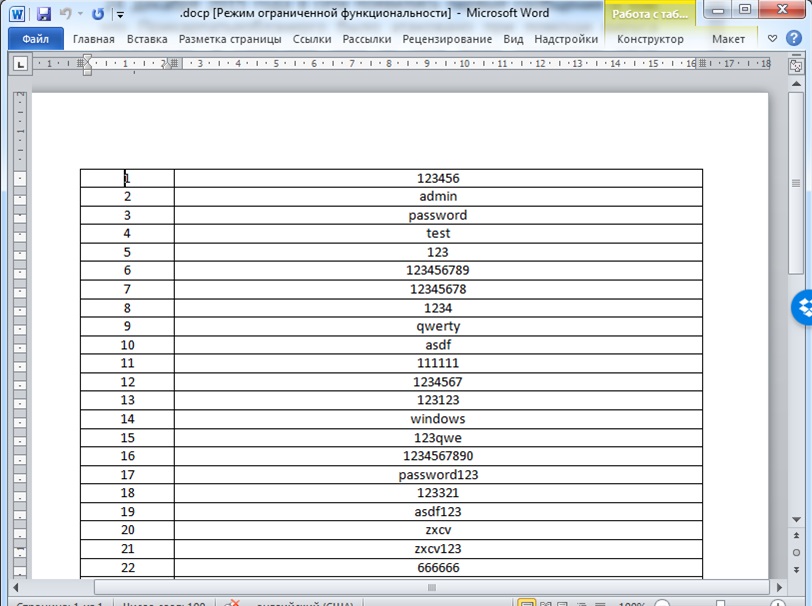

Приєднаний до листа файл маскувався під документ Microsoft Word (бувши за фактом виконуваною програмою) і після запуску окрім зараження комп'ютера, з метою маскування, дійсно відкривав документ зі списком паролів, який попередньо анонсувався в листі.

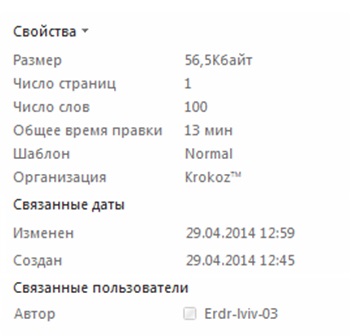

Згідно властивостей документа він був створений 29 квітня 2014 року, користувачем Erdr-Львів-03. Можливо, документ дійсно був вкрадений з ПК раніше, зловмисниками, що мають відношення до єдиного реєстру досудових розслідувань. Також не виключено, що документ спочатку був сформований зловмисниками, а найменування користувача може свідчити про те, що ця ж група зловмисників раніше готувала атаку на судочинну систему України.

В результати активації шкідливого файлу в систему встановлюється троянська програма Backdoor.Fonten.Win32.4. Троян містив в собі шпигунський модуль, який збирав інформацію про систему і мережі, і відправляв її на віддалений командний центр підконтрольний зловмисникам.

З моменту зараження систем зловмисники мали можливість збирати інформацію про структуру локальних мереж і програмного забезпечення, інформацію про облікові записи користувачів, режими використання ПЗ, графіки робіт тощо.

Друга хвиля: активне зараження

Починаючи з червня 2014 року і до жовтня 2015 зловмисники провели ще кілька хвиль розсилок шкідливих листів із застосуванням методів соціальної інженерії. У кожному разі розсилки були точковими (охоплювали невелику кількість абонентів) і підштовхували відкрити файл в листі з нібито цікавими документами:

• інформацією про зв'язок народних депутатів з сепаратистами;

• запит до керівників організацій на надання списків співробітників для мобілізації тощо

В даному випадку потенційним жертвам розсилався інсталятор багатоскладовиї модульної троянської програми, з широким набором функцій:

1. Троянська програма BlackEnergy, складається з декількох модулів, в тому числі таких, що працюють у вигляді драйвера в системі.

Різні версії BlackEnergy визначаються Zillya! Антивірусом як:

Backdoor.Blakken.Win32.214

Backdoor.Blakken.Win32.216

Tool.Patcher.Win32.14611

Trojan.Agent.Win32.618815

Trojan.BlackEnergy.Win32.1

Trojan.Kryptik.Win32.820562

Worm.Allaple.Win32.37578.

BlackEnergy реалізовує ряд функцій:

• Backdoor програма reDuh - використовується для тунелювання TCP з'єднань через HTTP-запити. Дозволяє отримувати доступ до внутрішніх об'єктів мережі ззовні;

• Троянська програма weevely3 - веб-шелл командного рядка, дозволяє отримувати доступ до внутрішніх систем мережі ззовні, запускати додатки на заражених ПК, отримувати доступ до файлів і т.п.;

• Троянська програма DSEFix - призначена для завантаження не підписаних драйверів в обхід існуючих механізмів захисту операційної системи

2. бекдор програма Dropbear - SSH сервер, що дозволяє отримати віддалений доступ до системи, за допомогою авторизації за допомогою пароля або ключа, які зашиті в код програми.

3. Троянська програма KillDisk - програма, яка використовується для знищення інформації на жорсткому диску жертви, затираючи вміст файлів випадковими значеннями. Модуль дозволяє знищувати файли заздалегідь заданих типів, маючи вбудовані налаштування для знищення більш ніж 4000 різних типів файлів.

Залежно від версії ідентифікується Zillya! Антивірусом як: Trojan.KillDisk.Win32.172, Trojan.KillDisk.Win32.176, Trojan.KillDisk.Win32.179.

Використовуючи можливості віддаленого доступу до системи за допомогою даної троянської програми 23 грудня 2015 року біля 15:30 зловмисники провели скоординовану атаку на інформаційну інфраструктуру трьох обленерго. Використовуючи отримані раніше механізми віддаленого доступу до адміністративних комп'ютерів і серверів автоматизованої системи диспетчерського управління, впливаючи на вимикачі на розподільних підстанціях, перекрили подачу електроенергії споживачам.

Кібератака на одне з обленерго також супроводжувалася масовими дзвінками на номери колл-центру, з метою їх перевантаження (DDoS атак на колл-центр). За наявною інформацією, дзвінки велися з номерів в Російській Федерації.

Після внесення змін до режиму роботи розподільчих підстанцій троянська програма за допомогою модуля KillDisk знищувала файли на зараженій системі, виводячи її з ладу. В результаті цього було виведено з ладу кілька серверів і робочих станцій, що значно ускладнило відновлення роботи енергосистем.

Проте, співробітники атакованих обленерго оперативно розібравшись в ситуації, відімкнувши скомпрометовані й виведені з ладу системи, перевели управління перемикачами в системах розподілу енергії в ручний режим і відновили подачу електроенергії.

Третя хвиля

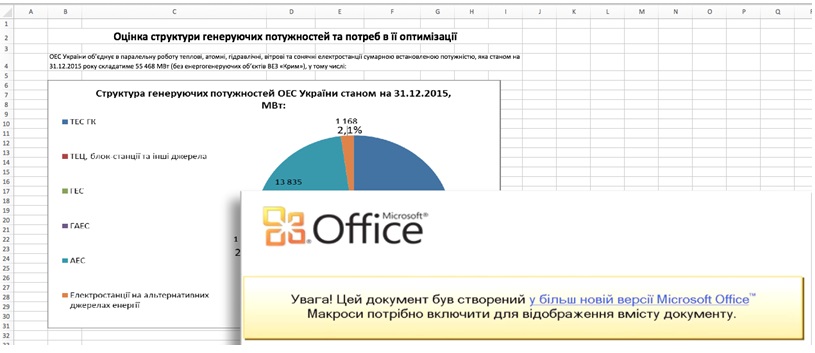

Не дивлячись на те, що наслідки атаки на три зазначені вище обленерго на даний момент усунені, проте, спецоперація атакуючої сторони явно не завершена. 20 січня 2016 року була вчинена нова розсилка по підприємствах, що мають відношення до енергетики України. В даному випадку поширювався Excel документ, нібито з внутрішньою інформацією по Укренерго.

Документ містить в собі макрос. Оскільки у всіх актуальних версіях MS Office виконання макросів за замовчуванням вимкнено, зловмисники підштовхували одержувачів власноруч активувати макрос в документі. Повідомлення про те, що необхідно включити виконання макросів для відображення вмісту документа маскується під автоматичне повідомлення MS Office, хоча насправді не є таким.

Після активізації макрос завантажує файл з віддаленого сервера (за посиланням http://193.239.152.131/8080/templates/compiled/synio/root.cert) і запускає його.

Цього разу зловмисники не стали готуватися довго і вирішили використовувати за основу троянську програму з відкритим вихідним кодом, написану на мові Python GCAT, який доступний всім охочим на github.com. Особливістю даного трояна є те, що він здатний спілкуватися з керуючим сервером по засобу надсилання електронних листів через сервіс Gmail. Судячи з того як проводилася атака можна зробити висновок, що під час першої хвилі необхідний замовникам результат не був досягнутий, а рівень обізнаності персоналу на атакованих підприємствах став зростати. В результаті замовник даних атак став підганяти виконавців, а виконавці не стали вигадувати щось нове, і просто використовували перший-ліпший інструмент. Припускаємо, що дана атака зазнала невдачі, оскільки реакція на інцидент була блискавичною і підприємствам вдалося уникнути значних збитків.

Висновок невтішний

Ми повинні розуміти, що сталася безпрецедентна подія для України - проведена успішна кібератака на інфраструктурні об'єкти країни. Очевидно, що ми давно вже перебуваємо під пильною увагою недоброзичливців. Кібератаки вийшли за рівень наживи, атак приватних осіб, промислового шпигунства. Те, що сталося можна розглядати або як кібертероризм, або як акт військової агресії.

Крім атаки на енергосистеми України, дана атака охопила також і інші важливі об'єкти України: телевізійні канали 1 + 1 та СТБ, аеропорт Бориспіль, інші обленерго, ряд державних підприємств тощо.

Той факт, що дана атака почалася ще в 2014 році, говорить про те, що є висока ймовірність зараження значно більшої кількості об'єктів. Такі контрольовані зловмисниками системи можуть розташовуватися по всій країні й очікувати слушного часу в режимі «сплячого агента».

Так, за даними статистики вірусних загроз антивірусної лабораторії Zillya! є ряд систем у Львові й Маріуполі, на яких в січні 2016 року було виявлено інші модифікації троянської програми BlackEnergy.

Всі ми, а особливо співробітники державних ІТ-систем, повинні бути максимально пильні. У разі будь-яких підозр не соромтеся звертатися до фахівців. Приховування інформації про інциденти, що трапилися дає можливість нападникам і далі безкарно діяти. Разом, взаємодіючи один з одним, ми здатні швидко виробляти ефективні механізми протидії атакам на нашу державу, на нашу безпеку.